PC-Sicherheit

- Einbruchsüberwachung

- Grundeinstellungen

- XP 01

- XP 02

- XP 03

- XP 04

- XP 05

- XP 06

- XP 07

- XP 08

- XP 09

- XP 10

- XP 11

- XP 12

- XP 13

- XP/2000 01

- XP/2000 02

- XP/2000 03

- XP/2000 04

- XP/2000 05

- XP/2000 06

- XP/2000 07

- XP/2000 08

- XP/2000 09

Einbruchsüberwachung

Originaltitel: Chapter 6 - Auditing and Intrusion Detection Überwachung und Erkennung von EindringversuchenIn einer sicheren Umgebung sollten Sie Überprüfungen in Bezug auf Eindringversuche und Angriffe durchführen. Nach dem Einrichten eines sicheren Systems kann nicht davon ausgegangen werden, dass keine Angriffe stattfinden können. Das überwachen von Eindringversuchen ist aus mehreren Gründen sehr wichtig. Im Folgenden werden einige der Gründe genannt: Eine funktionsfähige Computerumgebung ist der Gefahr möglicher Angriffe ausgesetzt. Unabhängig davon, wie hoch die Sicherheit Ihrer Computerumgebung ist, besteht immer das Risiko eines Angriffs. Erfolgreiche Angriffe sind häufig das Ergebnis einer Reihe erfolgloser Angriffe. Wenn Sie Ihre Umgebung nicht auf Angriffe hin überprüfen, können Sie mögliche Angriffe nicht vor ihrer erfolgreichen Durchführung aufspüren. Je früher Sie feststellen, dass ein erfolgreicher Angriff stattgefunden hat, desto einfacher ist die Schadensbegrenzung. Nach einem Angriff müssen Sie wissen, welcher Schaden verursacht wurde. Durch Überwachung und Erkennung von Eindringversuchen können Sie leichter ermitteln, wer für den Angriff verantwortlich ist. Durch die Kombination von Überwachung und Erkennung von Eindringversuchen können Sie Informationen leichter zueinander in Beziehung setzen und Angriffsmuster erkennen. Durch eine regelmäßige Überprüfung von Sicherheitsprotokollen können Sie unbekannte Probleme, die mit der Sicherheitskonfiguration zusammenhängen, leichter erkennen. Dazu gehören z. B. falsche Berechtigungen oder unsichere Einstellungen zur Kontosperrung. Nach einer Angriffserkennung kann durch eine Überwachung ermittelt werden, welche Netzwerkressourcen gefährdet wurden. In diesem Kapitel wird gezeigt, wie Sie die Umgebung überwachen sollten, so dass Sie mit größter Wahrscheinlichkeit alle Angriffe entdecken. Außerdem wird die Überwachung von Eindringversuchen erläutert, einschließlich der Verwendung von Systemen zur Erkennung von Eindringversuchen. Dabei handelt es sich um Software, mit der Verhaltensweisen gefunden werden, die auf Angriffe hindeuten. ÜberwachungIm Rahmen Ihrer Sicherheitsstrategie sollten Sie ermitteln, in welchem Ausmaß Ihre Umgebung überwacht werden sollte. Bei der Überwachung sollten sowohl erfolgreiche als auch erfolglose Angriffe erkannt werden, die eine Gefahr für Ihr Netzwerk darstellen oder für Ressourcen, die Sie bei Ihrer Risikobeurteilung als wertvoll eingestuft haben. Wenn Sie eine Entscheidung über das Ausmaß der Überwachung treffen, sollten Sie Folgendes beachten: Je mehr Sie überwachen, desto mehr Ereignisse werden generiert und desto schwieriger kann es sein, wichtige Ereignisse ausfindig zu machen. Wenn Sie eine umfassende Überwachung durchführen, sollten Sie auf jeden Fall den Einsatz zusätzlicher Tools erwägen, wie z. B. Microsoft Operations Manager, damit Sie wichtigere Ereignisse herausfiltern können. Überwachungsereignisse können in zwei Kategorien eingeteilt werden: in Erfolgsereignisse und Fehlerereignisse. Ein Erfolgsereignis zeigt an, dass ein Benutzer erfolgreich auf eine Ressource zugegriffen hat. Ein Fehlerereignis zeigt an, dass ein Versuch unternommen wurde, der fehlgeschlagen ist. Fehlerereignisse sind sehr nützlich bei der Überwachung von Angriffsversuchen in Ihrer Umgebung. Die Interpretation von Erfolgsereignissen ist sehr viel schwieriger. Die meisten erfolgreichen Überwachungsereignisse sind lediglich ein Indiz für normale Aktivitäten. Ein Angreifer, der erfolgreich auf ein System zugreifen kann, generiert jedoch ebenfalls ein Erfolgsereignis. Ein Ereignismuster ist in vielen Fällen ebenso wichtig wie die Ereignisse selbst. Eine Reihe von Fehlern und ein darauf folgendes Erfolgsereignis könnten z. B. auf einen versuchten Angriff hinweisen, der schließlich erfolgreich war. Sie sollten Überwachungsereignisse möglichst immer mit anderen Informationen zu den Benutzern in Ihrer Umgebung in Beziehung setzen. Wenn Benutzer z. B. in Urlaub gehen, können Sie ihre Konten während ihrer Abwesenheit deaktivieren und die erneute Aktivierung überwachen. Aktivieren der ÜberwachungDie Überwachung wird mithilfe von Gruppenrichtlinien für einen Standort, eine Domäne, Organisationseinheit oder einen lokalen Computer aktiviert. Die Einstellungen der Überwachungsrichtlinien finden Sie in: Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\ÜberwachungsrichtlinienSie sollten die Überwachung normalerweise auf der oberen Ebene der Active Directory-Hierarchie implementieren, um eine Einheitlichkeit in Bezug auf die Überwachungseinstellungen aufrechtzuerhalten. In diesem Handbuch wird die Überwachung auf der Ebene der Organisationseinheit der Mitgliedsserver und Domänencontroller implementiert (weitere Informationen finden Sie in Kapitel 4, "Sichern von Servern basierend auf ihrer Rolle"). Möglicherweise verfügen Sie über Server, die von der Domäne getrennt sein sollen. Die Überwachung kann auf diesen Computern konfiguriert werden, indem die Gruppenrichtlinien für den lokalen Computer bearbeitet oder das Dienstprogramm Auditpol.exe im Resource Kit zu Windows 2000 Server verwendet wird. Anmerkung: Um auf die Gruppenrichtlinien für einen lokalen Computer zuzugreifen, müssen Sie MMC (Microsoft Management Console) starten. Fügen Sie anschließend das Snap-In Gruppenrichtlinien hinzu, und setzen Sie den Fokus des Snap-Ins auf den lokalen Computer. Definieren von EreignisprotokolleinstellungenJedes durch eine Überwachung generierte Ereignis wird in der Ereignisanzeige angezeigt. Sie sollten festlegen, wie das Ereignisprotokoll die generierten Ereignisse speichern soll. Alle Einstellungen können direkt in der Ereignisanzeige oder in den Gruppenrichtlinien definiert werden. Für dieses Handbuch wurden die Einstellungen für die Ereignisanzeige über Gruppenrichtlinien definiert. Einzelheiten zu den empfohlenen Einstellungen finden Sie in Kapitel 4, "Sichern von Servern basierend auf ihrer Rolle". Möglicherweise möchten Sie die in den Gruppenrichtlinien definierten Einstellungen ändern oder die Einstellungen auf einer anderen Ebene anwenden, beispielsweise wenn das Sicherheitsprotokoll zahlreiche Einträge zu Servern mit IIS enthält, die dazu führen, dass das System heruntergefahren wird. Um dies zu verhindern, sollten die Gruppenrichtlinien auf der Ebene der Organisationseinheit der Server mit IIS geändert werden, um ein umfangreicheres Sicherheitsprotokoll zu erhalten. Sie können auch die Richtlinie ändern, damit das System nicht heruntergefahren wird, wenn das Sicherheitsprotokoll voll ist. Mit dem folgenden Verfahren können Sie Sicherheitsprotokolleinstellungen in den Gruppenrichtlinien definieren: So ändern Sie mithilfe von Gruppenrichtlinien die Ereignisprotokolleinstellungen für eine Organisationseinheit

Wenn Sie die Einstellungen für die Ereignisanzeige aus den Gruppenrichtlinien entfernen, können Sie sie stattdessen direkt in der Ereignisanzeige definieren. Es wird jedoch empfohlen, die Einstellungen für die Ereignisanzeige in den Gruppenrichtlinien zu definieren, um sicherzustellen, dass Sie auf ähnlichen Computern über einheitliche Einstellungen verfügen. Zu überwachende EreignisseWindows 2000 bietet mehrere Überwachungskategorien für Sicherheitsereignisse. Wenn Sie für Ihr Unternehmen eine Überwachungsstrategie entwerfen, müssen Sie entscheiden, ob die folgenden Kategorien der SicherheitsÜberwachungsereignisse eingeschlossen werden sollen: Anmeldeereignisse Kontoanmeldeereignisse Objektzugriff Verzeichnisdienstzugriff Rechteverwendung Prozessnachverfolgung Systemereignisse Richtlinienänderung In den folgenden Abschnitten werden einige häufige Ereigniskennungen beschrieben, die zurückgegeben werden, wenn die Überwachung für bestimmte Kategorien aktiviert ist. Anmerkung: Tools für die Suche nach und für das Sammeln von Ereignisprotokollinformationen werden im Abschnitt "Passive Erkennungsmethoden" weiter unten in diesem Kapitel beschrieben. AnmeldeereignisseWenn Sie Anmeldeereignisse überwachen, wird jedes Mal, wenn sich ein Benutzer an einem Computer an- oder abmeldet, im Sicherheitsprotokoll dieses Computers ein Ereignis generiert. Auch wenn ein Benutzer eine Verbindung mit einem Remoteserver herstellt, wird im Sicherheitsprotokoll des Remoteservers ein Anmeldeereignis generiert. Anmeldeereignisse werden erstellt, wenn die Anmeldesitzung und das Token erstellt bzw. gelöscht werden. Anmeldeereignisse können nützlich sein, um Versuche interaktiver Anmeldungen an Servern zu überwachen oder von einem bestimmten Computer ausgehende Angriffe zu untersuchen. Bei ErfolgsÜberwachungen wird ein Überwachungseintrag generiert, wenn ein Anmeldeversuch erfolgreich ist. Bei FehlerÜberwachungen wird ein Überwachungseintrag generiert, wenn ein Anmeldeversuch fehlschlägt. Anmerkung: Zu den Anmeldeereignissen gehören sowohl Computer- als auch Benutzeranmeldeereignisse. Wenn versucht wird, von einem Windows NT- oder Windows 2000-basierten Computer eine Netzwerkverbindung herzustellen, werden für das Computerkonto und das Benutzerkonto jeweils separate Protokolleinträge für Sicherheitsereignisse generiert. Bei Windows 9x-basierten Computern enthält das Verzeichnis keine Computerkonten, und für Netzwerkanmeldeereignisse werden keine Einträge für Computeranmeldeereignisse generiert. In den Basisrichtlinien der Mitgliedsserver und Domänencontroller ist die Überwachung für Erfolgs- und Fehleranmeldereignisse aktiviert. Daher werden die folgenden Ereigniskennungen für interaktive Anmeldevorgänge angezeigt sowie für Terminaldiensteanmeldungen, bei denen eine Verbindung mit Computern hergestellt wird, die Terminaldienste ausführen. Tabelle 6.1: Im Ereignisprotokoll angezeigte Anmeldeereignisse

Die folgenden Sicherheitsereignisse können mithilfe von Einträgen für Anmeldeereignisse diagnostiziert werden: Lokaler Anmeldeversuch ist fehlgeschlagen. Folgende Ereigniskennungen zeigen fehlgeschlagene Anmeldeversuche an: 529, 530, 531, 532, 533, 534 und 537. Die Ereigniskennungen 529 und 534 werden angezeigt, wenn ein Angreifer die falsche Kombination aus Benutzername und Kennwort für ein lokales Konto eingegeben hat. Diese Ereignisse können auch auftreten, wenn ein Benutzer sein Kennwort vergessen hat oder das Netzwerk über die Netzwerkumgebung durchsucht. In einer Umgebung mit großem Umfang kann es sich als schwierig erweisen, diese Ereignisse effektiv zu interpretieren. Grundsätzlich sollten Sie diesen Mustern nachgehen, wenn sie wiederholt oder gemeinsam mit anderen ungewöhnlichen Vorkommnissen auftreten. Beispielsweise kann die Ereigniskennung 528 infolge mehrerer Ereignisse der Kennung 529 mitten in der Nacht auf einen erfolgreichen Kenntwortangriff hinweisen (oder nur auf einen übermüdeten Administrator). Kontomissbrauch. Die Ereigniskennungen 530, 531, 532 und 533 können den Missbrauch eines Benutzerkontos anzeigen. Die Ereigniskennungen weisen darauf hin, dass die Kombination Konto/Kennwort zwar richtig eingegeben wurde, andere Beschränkungen aber die erfolgreiche Anmeldung verhindern. Wenn möglich, sollten Sie diesen Ereignissen nachgehen und ermitteln, ob ein Missbrauch vorliegt oder ob die aktuellen Beschränkungen geändert werden müssen. Beispielsweise kann es nötig sein, die Anmeldezeiten bestimmter Konten zu verlängern. Kontosperrungen. Die Ereigniskennung 539 zeigt an, dass das Konto gesperrt wurde. Das kann darauf hinweisen, dass ein Kennwortangriff fehlgeschlagen ist. Sie sollten nach früheren Ereignissen der Kennung 529 desselben Benutzerkontos suchen, um das Muster der versuchten Anmeldungen erkennen zu können. Angriffe auf Terminaldienste. Terminaldienstesitzungen können im verbundenen Status verbleiben. Auch nach Beendung der Sitzung wird dadurch ein Fortsetzen aktiver Prozesse ermöglicht. Die Ereigniskennung 683 zeigt an, dass ein Benutzer sich nicht von der Terminaldienstesitzung abgemeldet hat. Die Ereigniskennung 682 zeigt an, dass eine Verbindung zu einer zuvor getrennten Sitzung aufgenommen wurde. KontoanmeldeereignisseWenn sich ein Benutzer an einer Domäne anmeldet, wird die Anmeldung auf einem Domänencontroller verarbeitet. Wenn Sie Kontoanmeldeereignisse auf Domänencontrollern überwachen, wird dieser Anmeldeversuch auf dem Domänencontroller aufgezeichnet, der das Konto überprüft. Kontoanmeldeereignisse werden bei der Überprüfung der Benutzerinformationen durch ein Authentifizierungspaket erstellt. Bei der Verwendung von Domäneninformationen werden die Kontoanmeldeereignisse nur in den Ereignisprotokollen der Domänencontroller generiert. Wenn die angegebenen Anmeldeinformationen lokale SAM-Datenbankinformationen (Security Accounts Manager oder Sicherheitskontenverwaltung) sind, werden die Kontoanmeldeereignisse im Sicherheitsereignisprotokoll des Servers erstellt. Da das Kontoanmeldeereignis auf jedem gültigen Domänencontroller in der Domäne aufgezeichnet werden kann, müssen Sie zur Analyse sämtlicher Kontoanmeldeereignisse in der Domäne sicherstellen, dass Sie die Sicherheitsprotokolle domänencontrollerübergreifend konsolidieren. Anmerkung: Vergleichbar den Anmeldeereignissen gehören auch zu den Kontoanmeldeereignissen sowohl Computer- als auch Benutzeranmeldeereignisse. In den Basisrichtlinien der Mitgliedsserver und Domänencontroller ist die Überwachung für Erfolgs- und Fehlerereignisse bei der Kontoanmeldung aktiviert. Daher werden die folgenden Ereigniskennungen für Netzwerkanmeldevorgänge und Terminaldiensteauthentifizierung angezeigt: Tabelle 6.2: Im Ereignisprotokoll angezeigte Kontoanmeldeereignisse

Für jedes dieser Ereignisse zeigt das Ereignisprotokoll detaillierte Informationen zu jeder speziellen Anmeldung an. Die folgenden Sicherheitsereignisse können mithilfe von Einträgen für Kontoanmeldeereignisse diagnostiziert werden: Domänenanmeldeversuch ist fehlgeschlagen. Die Ereigniskennungen 675 und 677 zeigen fehlgeschlagene Domänenanmeldeversuche an. Zeitsynchronisierungsaspekte. Die Zeit des Clientcomputers unterscheidet sich von der Zeit des Authentifizierungsdomänencontrollers um mehr als fünf Minuten (standardmäßig). Die Ereigniskennung 675 wird im Sicherheitsprotokoll angezeigt. Angriffe auf Terminaldienste. Terminaldienstesitzungen können im verbundenen Status verbleiben. Auch nach Beendigung der Terminalserversitzung wird dadurch ein Fortsetzen aktiver Prozesse ermöglicht. Die Ereigniskennung 683 zeigt an, dass ein Benutzer sich nicht von der Terminaldienstesitzung abgemeldet hat. Die Ereigniskennung 682 zeigt an, dass eine Verbindung zu einer zuvor getrennten Sitzung aufgenommen wurde. Definieren Sie in der Konsole zur Terminaldienstekonfiguration in den Eigenschaften des RDP-TCP-Protokolls die Option Zeitraum zum Beenden getrennter Sitzungen, um Abbrüche zu verhindern oder abgebrochene Sitzungen zu beenden. KontenmanagementMit der Überwachung des Kontenmanagements (Account Management) wird festgelegt, wann Benutzer oder Gruppen erstellt, geändert oder gelöscht werden. Mit dieser Überwachung kann ermittelt werden, wann ein Sicherheitsprincipal erstellt wurde und wer die Aufgabe ausgeführt hat. In den Basisrichtlinien der Mitgliedsserver und Domänencontroller ist die Überwachung für Erfolgs- und Fehlerereignisse beim Kontenmanagement aktiviert. Daher wird die Aufzeichnung der folgenden Ereigniskennungen im Sicherheitsprotokoll angezeigt: Tabelle 6.3: Im Ereignisprotokoll angezeigte Kontenmanagementereignisse

Die folgenden Kontenmanagementereignisse können mithilfe von Sicherheitsprotokolleinträgen diagnostiziert werden: Erstellung eines Benutzerkontos. Die Ereigniskennungen 624 und 626 zeigen das Erstellen und Aktivieren von Benutzerkonten an. Wenn die Kontoerstellung auf bestimmte Individuen in der Organisation begrenzt ist, können Sie diese Ereignisse verwenden, um Kontoerstellungen durch unberechtigte Benutzer zu erkennen. Benutzerkontokennwort wurde geändert. Die änderung eines Kennwortes durch eine andere Person als den Benutzer kann darauf hindeuten, dass ein Konto von einem anderen Benutzer übernommen wurde. Achten Sie auf die Ereigniskennungen 627 und 628. Sie zeigen an, dass eine Kennwortänderung erfolgreich durchgeführt wurde. überprüfen Sie die Einzelheiten, um zu ermitteln, ob ein anderes Konto die änderungen veranlasst hat und ob das Konto ein Mitglied des Helpdesks oder eines anderen Serviceteams ist, das Benutzerkontokennwörter zurücksetzt. Benutzerkontostatus wurde geändert. Es ist möglich, dass ein Angreifer seine Spuren zu verwischen versucht, indem er das zum Angriff verwendete Konto deaktiviert oder löscht. Alle Vorkommnisse der Ereigniskennungen 629 und 630 sollten untersucht werden, um sicherzustellen, dass sie autorisierte Transaktionen darstellen. Achten Sie auf die Ereigniskennung 629 kurz nach Vorkommnissen der Ereigniskennung 626. Dies kann darauf hindeuten, dass ein deaktiviertes Konto aktiviert, verwendet und anschließend wieder deaktiviert wurde.

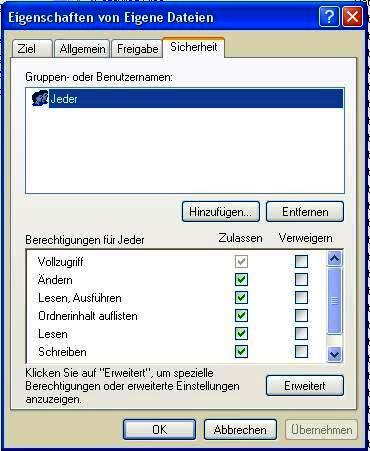

Kontosperrung. Bei der Sperrung eines Kontos werden zwei Ereignisse auf dem Betriebsmaster des PDC-Emulators protokolliert. Ein Ereignis der Kennung 644 zeigt an, dass der Kontoname gesperrt wurde. Zur Angabe des gesperrten Kontos wird daraufhin ein Ereignis der Kennung 642 aufgezeichnet. Dieses Ereignis wird nur am PDC-Emulator protokolliert. ObjektzugriffSämtliche Objekte in einem Windows 2000-basierten Netzwerk mit einer Systemzugriffskontrollliste (SACL oder System Access Control List) können überwacht werden. Eine SACL enthält eine Liste der Benutzer und Gruppen, deren Aktionen auf dem Objekt überwacht werden sollen. Fast jedes Objekt, das ein Benutzer in Windows 2000 ändern kann, verfügt über eine SACL. Dies beinhaltet Dateien und Ordner auf NTFS-Laufwerken, Druckern und Registrierungsschlüssel. Eine SACL setzt sich aus Zugriffskontrolleinträgen (ACEs oder Access Control Entries) zusammen. Jeder ACE enthält drei Informationen: Den zu überwachenden Sicherheitsprincipal Die zu überwachenden Zugriffstypen, Zugriffsmaske genannt Ein Flag zur Kennzeichnung, ob der Zugriff zur Überwachung fehlgeschlagen ist, erfolgreich war oder beides Wenn Ereignisse im Sicherheitsprotokoll aufgeführt werden sollen, müssen Sie zuerst Objektzugriffsversuche überwachen aktivieren und dann die SACL für jedes zu überwachende Objekt definieren. In Windows 2000 werden Überwachungen generiert, sobald ein Handle zu einem Objekt geöffnet wird. Windows 2000 verwendet ein Kernelmodus-Sicherheitsteilsystem, das Programmen den Zugriff nur durch den Kernel gewährt. Dadurch wird verhindert, dass Programme das Sicherheitssystem umgehen. Da der Kernelspeicherplatz von Benutzermodusprogrammen isoliert ist, verweist ein Programm auf ein Objekt mithilfe einer Datenstruktur, die Handle genannt wird. Dies ist ein Beispiel für einen typischen Zugriffsversuch: 1.Ein Benutzer weist ein Programm zum Zugreifen auf ein Objekt an (z. B. Datei und dann öffnen). 2.Das Programm fordert vom System ein Handle zur Angabe der gewünschten Zugriffsart an (Lesen, Schreiben etc.). 3.Das Sicherheitsteilsystem vergleicht die DACL auf dem angeforderten Objekt mit dem Token des Benutzers und sucht nach Einträgen in der DACL, die entweder mit dem Benutzer oder einer Gruppe, zu der der Benutzer gehört, übereinstimmen. Zudem verfügt das Sicherheitsteilsystem über die Zugriffsrechte, die das Programm fordert. 4.Das System vergleicht die SACL auf dem angeforderten Objekt mit dem Token des Benutzers und sucht nach Einträgen in der SACL, die entweder mit den vom Programm zurückgegebenen Rechten oder den vom Programm angeforderten Rechten übereinstimmen. Wenn eine übereinstimmende FehlerÜberwachungs-ACE mit einem angeforderten, aber nicht gewährten Zugriff übereinstimmt, wird ein FehlerÜberwachungsereignis generiert. Wenn eine übereinstimmende ErfolgsÜberwachungs-ACE mit einem gewährten Zugriff übereinstimmt, wird ein ErfolgsÜberwachungsereignis generiert. 5.Wenn ein Zugriff gewährt wird, gibt das System ein Handle an das Programm zurück, das dann das Handle zum Zugreifen auf das Objekt verwenden kann. An dieser Stelle muss darauf hingewiesen werden, dass während der Überwachung und der Generierung des Ereignisses noch keine Veränderungen am Objekt vorgenommen werden. Für die Auswertung von Überwachungsereignissen ist dies unbedingt erforderlich. SchreibÜberwachungen werden generiert, noch bevor in eine Datei geschrieben wird. LeseÜberwachungen werden generiert, noch bevor eine Datei gelesen wird. Wie bei jeder Überwachung ist es auch hier wichtig, eine Zielvorgabe für die Überwachung von Objektzugriffen zu definieren. Bestimmen Sie in Ihrer Überwachungsplanung, welche Objekttypen überwacht werden müssen und welche Zugriffstypen (Erfolg, Fehler oder beide) Sie für jeden überwachten Objekttyp überwachen möchten. Ein allzu breit gefächerter Überwachungsansatz wird sich deutlich auf die Systemleistung auswirken und mehr Informationen als nötig oder sinnvoll sammeln. Im Allgemeinen möchten Sie sicher alle Zugriffe auf die ausgewählten Objekte, auch von nicht vertrauenswürdigen Konten, überwachen. Hierzu fügen Sie die Gruppe Jeder zur SACL für die zu überwachenden Objekte hinzu. Mit der Überwachung von erfolgreichen Objektzugriffen sollten Sie vorsichtig umgehen, denn dies kann zu einer Vielzahl von Überwachungseinträgen im Sicherheitsprotokoll führen. Wenn Sie aber beispielsweise das Löschen einer wichtigen Datei untersuchen, werden Sie ErfolgsÜberwachungsereignisse überprüfen müssen, um zu ermitteln, welches Benutzerkonto die Datei gelöscht hat. Die Basisrichtlinien der Mitgliedsserver und Domänencontroller legen sowohl die Erfolgs- als auch die FehlerÜberwachung für Objektzugriffe fest. Jedoch werden für die Objekte selbst keine SACLs festgelegt. Diese müssen Sie entsprechend den Bedürfnissen Ihrer Umgebung selbst festlegen. Die SACLs können direkt an den Objekten oder mithilfe von Gruppenrichtlinien definiert werden. Wenn sich das zu überwachende Objekt auf mehreren Computern befindet, sollten Sie die SACLs durch Gruppenrichtlinien definieren. Durch die Überwachung des Objektzugriffs werden die folgenden Ereignisse im Sicherheitsprotokoll angezeigt: Tabelle 6.4: Im Ereignisprotokoll angezeigte Objektzugriffsereignisse

Wenn Sie bestimmte Objektzugriffsereignisse suchen, werden Sie diese meist in Ereignissen mit der Ereigniskennung 560 finden. Suchen Sie in den Ereignisdetails, denn dort finden Sie nützliche Informationen zu den jeweiligen gesuchten Ereignissen. Tabelle 6.5 zeigt einige Aktionen, die Sie möglicherweise durchführen müssen, und bietet Informationen zu deren Ausführung. Tabelle 6.5: Informationen zu SchlüsselÜberwachungsaktionen für Objektzugriffsereignisse der Kennung 560

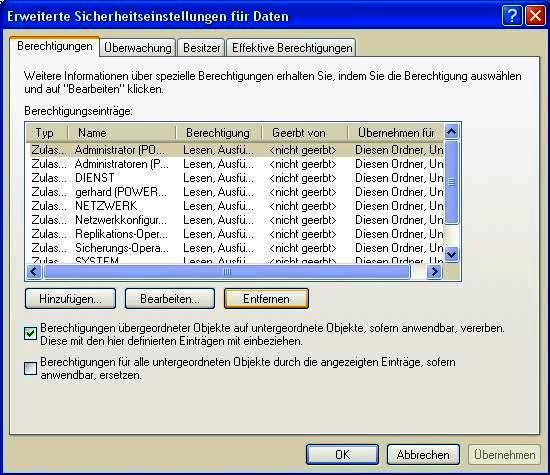

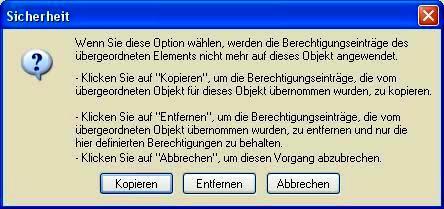

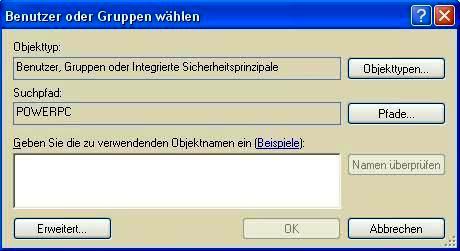

VerzeichnisdienstzugriffAktive Verzeichnisobjekte sind mit SACLs verbunden und können so überwacht werden. Wie zuvor bereits erwähnt, können durch die Überwachung des Kontenmanagements auch Benutzer- und Gruppenkonten von Active Directory überwacht werden. Wenn Sie jedoch änderungen von Objekten in anderen Namenskontexten überwachen möchten (z. B. im Konfigurations- und Schemanamenskontext), muss der Objektzugriff überwacht und die SACL für die zu überwachenden Container definiert werden. Überwachungseinträge werden generiert, sobald in der SACL eines Active Directory-Objekts aufgeführte Benutzer auf dieses Objekt zugreifen möchten. Die SACL für Container und Objekte kann im Konfigurationsnamenskontext (und in anderen Namenskontexten) mithilfe des Snap-Ins ADSIEDIT MMC geändert werden. Dies wird durch das Anzeigen des erforderlichen Kontextes in der ADSIEDIT-Konsole mit anschließender änderung der SACL für das Objekt im Dialogfeld Erweiterte Sicherheitseinstellungen erreicht. Das Auffinden bestimmter Ereignisse für den Verzeichnisdienstzugriff gestaltet sich aufgrund der großen Volumen der stattfindenden (generell unbedenklichen) Ereignisse sehr schwierig. Deshalb überwachen Basisrichtlinien der Mitgliedsserver und Domänencontroller nur fehlgeschlagene Ereignisse des Verzeichnisdienstzugriffs. Dies trägt zur leichteren Identifizierung von Angreifern bei, die einen unautorisierten Zugriff auf Active Directory versuchen. Ein versuchter Verzeichniszugriff wird im Sicherheitsprotokoll als Verzeichnisdienstereignis mit der Kennung 565 angezeigt. Nur durch Untersuchung der Details des Sicherheitsereignisses kann ermittelt werden, welchem Objekt das Ereignis zugeordnet werden kann. RechteverwendungBenutzer in einer IT-Umgebung üben definierte Benutzerrechte aus. Wenn Sie sowohl Erfolge als auch Fehler der Rechteverwendung überwachen, wird bei jedem Ausüben von Benutzerrechten durch einen Benutzer ein Ereignis generiert. Auch wenn Sie die Rechteverwendung überwachen, werden nicht alle Benutzerrechte überwacht. Standardmäßig sind die folgenden Benutzerrechte von der Überwachung ausgeschlossen: Umgehen der durchsuchenden überprüfung Debuggen von Programmen Erstellen eines Tokenobjekts Ersetzen eines Tokens auf Prozessebene Generieren von SicherheitsÜberwachungen Sichern von Dateien und Verzeichnissen Wiederherstellen von Dateien und Verzeichnissen Das Standardverhalten, das Sicherungs- und Wiederherstellungsrecht von Benutzern nicht zu überwachen, kann durch Aktivieren der Sicherheitsoption Die Verwendung des Sicherungs- und Wiederherstellungsrechts überprüfen der Gruppenrichtlinien außer Kraft gesetzt werden. Die ErfolgsÜberwachung der Rechteverwendung erstellt eine sehr große Anzahl von Einträgen im Sicherheitsprotokoll. Deshalb überwachen Basisrichtlinien der Mitgliedsserver und Domänencontroller nur fehlgeschlagene Versuche bei der Rechteverwendung. Die folgenden Ereignisse werden bei aktivierter Überwachung der Rechteverwendung generiert: Tabelle 6.6: Im Ereignisprotokoll angezeigte Rechteverwendungsereignisse

Es folgenden einige Beispiele von Ereignisprotokolleinträgen, die bei der Verwendung bestimmter Benutzerrechte bestehen können: Als Teil des Betriebssystems handeln. Achten Sie auf die Ereigniskennungen 577 oder 578 mit dem angezeigten Recht SeTcbPrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis kann auf einen Benutzerversuch hindeuten, Sicherheitsrechte durch Handeln als Teil des Betriebssystems zu erhöhen. Dies gilt beispielsweise für den GetAdmin-Angriff, bei dem ein Benutzer versucht hat, sein Konto zur Administratorengruppe hinzuzufügen, die dieses Recht verwendet. Die einzigen Einträge für dieses Ereignis sollten die für das Systemkonto und weitere dem Benutzerrecht zugewiesene Dienstkonten sein. Systemzeit ändern. Achten Sie auf die Ereigniskennungen 577 oder 578 mit dem angezeigten Recht SeSystemtimePrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis kann auf einen Benutzerversuch hindeuten, die Systemzeit zu ändern, um den tatsächlichen Zeitpunkt eines Ereignisses zu verschleiern. Erzwingen des Herunterfahrens von einem Remotesystem aus. Achten Sie auf die Ereigniskennungen 577 und 578 mit dem angezeigten Benutzerrecht SeRemoteShutdownPrivilege. Die Sicherheits-ID (SID), der das Benutzerrecht zugeordnet ist, und der Benutzername des Sicherheitsprincipals, der das Recht zugeordnet hat, sind in den Ereignisdetails enthalten. Laden und Entladen von Gerätetreibern. Achten Sie auf die Ereigniskennungen 577 oder 578 mit dem angezeigten Recht SeLoadDriverPrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis kann auf einen Benutzerversuch hindeuten, eine unautorisierte Version eines Gerätetreibers oder ein Trojanisches Pferd zu laden. Verwalten von Überwachungs- und Sicherheitsprotokollen. Achten Sie auf die Ereigniskennungen 577 oder 578 mit dem angezeigten Recht SeSecurityPrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis tritt auf, wenn das Ereignisprotokoll gelöscht wird und wenn Ereignisse zur Rechteverwendung in das Sicherheitsprotokoll geschrieben werden. Herunterfahren des Systems. Achten Sie auf die Ereigniskennungen 577 mit dem angezeigten Recht SeShutdownPrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis tritt auf, wenn ein Versuch unternommen wurde, den Computer herunterzufahren. übernehmen des Besitzes von Dateien und anderen Objekten. Achten Sie auf die Ereigniskennungen 577 oder 578 mit dem angezeigten Recht SeTakeOwnershipPrivilege. Das Benutzerkonto, das dieses Benutzerrecht verwendet hat, wird in den Ereignisdetails angezeigt. Dieses Ereignis kann auf einen versuchten Angriff mit dem Ziel hindeuten, aktuelle Sicherheitseinstellungen durch übernahme des Besitzes eines Objekts zu umgehen. ProzessnachverfolgungWenn für Prozesse auf Windows 2000-basierten Computern detaillierte Prozessnachverfolgungsinformationen überwacht werden, werden im Ereignisprotokoll Versuche der Erstellung und Beendigung von Prozessen anzeigt. Auch der Versuch eines Prozesses, ein Handle zu einem Objekt zu generieren oder indirekten Zugriff auf ein Objekt zu erhalten, wird aufgezeichnet. Aufgrund der sehr großen Anzahl der erstellten Überwachungseinträge ermöglichen die Basisrichtlinien der Mitgliedsserver und Domänencontroller keine Überwachung zum Zweck der Prozessnachverfolgung. Wenn Sie dennoch Erfolge und Fehler überwachen, wird die folgende Ereigniskennung im Ereignisprotokoll aufgezeichnet: Tabelle 6.7: Im Ereignisprotokoll angezeigte Prozessnachverfolgungsereignisse

SystemereignisseSystemereignisse werden generiert, wenn ein Benutzer oder ein Prozess Aspekte der Computerumgebung ändert. Sie können Versuche überwachen, Systemänderungen (wie das Herunterfahren des Computers) oder eine änderung der Systemzeit vornehmen. Wenn Sie Systemereignisse überwachen, können Sie auch den Zeitpunkt des Löschens des Sicherheitsprotokolls überwachen. Dies ist sehr wichtig, denn Angreifer versuchen oft, ihre Spuren zu verwischen, nachdem sie änderungen in einer Umgebung vorgenommen haben. Die Basisrichtlinien der Mitgliedsserver und Domänencontroller überwachen Ereignisse auf Erfolg oder Fehler. Dies führt zu folgenden Ereigniskennungen im Ereignisprotokoll: Tabelle 6.8: Im Ereignisprotokoll angezeigte Systemereignisse

Die Ereigniskennungen können zur Erfassung einiger Sicherheitsprobleme verwendet werden: Herunterfahren/Neustarten des Computers. Die Ereigniskennung 513 kennzeichnet das Herunterfahren von Windows. Es ist wichtig, den Zeitpunkt zu kennen, zu dem Server heruntergefahren oder neugestartet wurden. Es gibt eine Reihe legitimer Gründe, wie z. B. die Installation eines Treibers oder einer Anwendung, die einen Neustart erforderlich machen, sowie das Herunterfahren oder Neustarten zu Wartungszwecken. Jedoch kann auch ein Angriff den Neustart eines Servers erzwingen, um während des Starts Zugriff auf das System zu erhalten. Alle Fälle, in denen der Computer heruntergefahren wurde, sollten für einen Vergleich mit dem Ereignisprotokoll notiert werden. Viele Angriffe führen zu einem Neustart des Computers. Anhand der Ereignisprotokolle können Sie ermitteln, wann ein Server neugestartet wurde und ob der Neustart ein geplanter Vorgang war. Die Ereigniskennung 513 kennzeichnet das Starten von Windows, ebenso wie eine Reihe anderer Ereignisse, die im Systemprotokoll automatisch generiert werden. Dies beinhaltet auch die Ereigniskennung 6005, die den Start des Ereignisprotokolldienstes kennzeichnet. Achten Sie zusätzlich zu diesem Eintrag auf ein oder zwei unterschiedliche Ereignisprotokolleinträge im Systemprotokoll. Wenn das vorhergehende Herunterfahren ein geplanter Vorgang war (z. B. wenn der Administrator den Computer neugestartet hat), wird die Ereigniskennung 6006 (Der Ereignisprotokolldienst wurde beendet) im Systemprotokoll aufgezeichnet. Anhand der Details des Eintrags können Sie ermitteln, welcher Benutzer das Herunterfahren initiiert hat. Wenn es sich hingegen um einen unerwarteten Neustart (Ereigniskennung 6008) handelt, war das vorhergehende Herunterfahren des Systems um Zeit am Datum unerwartet. Dies kann auf einen DoS-Angriff (Denial-of-Service) hinweisen, aufgrund dessen der Computer herunterfahren wurde. Jedoch kann der Grund für das Herunterfahren ebenso eine Unterbrechung der Stromzufuhr sein oder ein Fehler des Gerätetreibers. Wenn der Neustart aufgrund eines Bluescreens erfolgt ist (Ereigniskennung 1001), wird dies im Systemprotokoll mit der Quellangabe Save Dump aufgezeichnet. Die eigentliche Bluescreen-Fehlermeldung kann in den Ereignisdetails überprüft werden. Anmerkung: Damit die Einträge der Ereigniskennung 1001 eingeschlossen werden, muss das Kontrollkästchen Ereignis in das Systemprotokoll eintragen in den Wiederherstellungseinstellungen der Systemsteuerung aktiviert sein. ändern oder Löschen des Sicherheitsprotokolls. Um nicht entdeckt zu werden, versucht ein Angreifer möglicherweise die Sicherheitsprotokolle zu ändern, die Überwachung während eines Angriffs zu deaktivieren oder die Sicherheitsprotokolle zu löschen. Wenn Ihnen im Systemprotokoll größere Zeitblöcke ohne Einträge auffallen, sollten Sie nach den Ereigniskennungen 612 und 517 suchen, um zu ermitteln, welcher Benutzer die Überwachungsrichtlinie geändert hat. Sämtliche Vorkommnisse mit der Ereigniskennung 517 sollten mit einem physischen Protokoll verglichen werden, das die Zeiten aufführt, zu denen das Sicherheitsprotokoll gelöscht wurde. Ein unautorisiertes Löschen des Sicherheitsprotokolls kann der Versuch sein, Ereignisse, die in dem vorherigen Sicherheitsprotokoll vorhanden waren, zu verbergen. In den Ereignisdetails ist der Name des Benutzers enthalten, der das Protokoll gelöscht hat. RichtlinienänderungDie Überwachungsrichtlinien definieren, welche Umgebungsänderungen überwacht werden, und sie helfen Ihnen beim Ermitteln von Angriffen auf Ihre Umgebung. Ein versierter Angreifer wird jedoch versuchen, die Überwachungsrichtlinien zu ändern, damit von ihm vorgenommene änderungen nicht überwacht werden. Wenn Sie die Überwachung von Richtlinienänderungen aktivieren, werden änderungsversuche an den Überwachungsrichtlinien, anderen Richtlinien und Benutzerrechten verfolgt. Die Basisrichtlinien der Mitgliedsserver und Domänencontroller überwachen erfolgreiche und fehlgeschlagene Richtlinienänderungen. Diese Ereignisse werden im Ereignisprotokoll festgehalten. Tabelle 6.9: Im Ereignisprotokoll angezeigte Richtlinienänderungsereignisse

Die zwei wichtigsten Ereignisse, auf die Sie hier achten sollten, sind die Ereignisse mit den Kennungen 608 und 609. Eine Reihe versuchter Angriffe kann zum Aufzeichnen dieser Ereignisse führen. Die folgenden Beispiele generieren ein Ereignis mit der Kennung 608, wenn ein Benutzerrecht zugeordnet wird, oder ein Ereignis mit der Kennung 609, wenn ein Benutzerrecht entfernt wird. In den Ereignisdetails ist die Sicherheits-ID (SID) aufgeführt, der das Benutzerrecht zugeordnet ist, sowie der Benutzername des Sicherheitsprincipals, der das Recht zugeordnet hat. Als Teil des Betriebssystems handeln. Achten Sie auf die Ereigniskennungen 608 und 609 mit dem angezeigten Benutzerrecht seTcbPrivilege in den Ereignisdetails. Hinzufügen von Arbeitsstationen zur Domäne. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeMachineAccountPrivilege in den Ereignisdetails. Sichern von Dateien und Verzeichnissen. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeBackupPrivilege in den Ereignisdetails. Umgehen der durchsuchenden überprüfung. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeChangeNotifyPrivilege in den Ereignisdetails. Dieses Benutzerrecht ermöglicht Benutzern das Durchsuchen einer Verzeichnisstruktur auch dann, wenn sie keine anderen Zugriffsrechte für das Verzeichnis besitzen. Systemzeit ändern. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeSystemtimePrivilege in den Ereignisdetails. Dieses Benutzerrecht ermöglicht einem Sicherheitsprincipal das ändern der Systemzeit und somit das Verschleiern des Zeitpunktes eines Ereignisses. Erstellen von dauerhaft freigegebenen Objekten. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeCreatePermanentPrivilege in den Ereignisdetails. Der Inhaber dieses Rechtes kann Datei- und Druckfreigaben erstellen. Debuggen von Programmen. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeDebugPrivilege in den Ereignisdetails. Der Inhaber dieses Rechtes kann mit jedem beliebigen Prozess eine Verbindung herstellen. Dieses Recht ist standardmäßig nur Administratoren zugewiesen. Erzwingen des Herunterfahrens von einem Remotesystem aus. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeRemoteShutdownPrivilege in den Ereignisdetails. Erhöhen der Zeitplanungspriorität. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeIncreaseBasePriorityPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Recht kann Prozessprioritäten ändern. Laden und Entladen von Gerätetreibern. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeLoadDriverPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Benutzerrecht könnte ein als Gerätetreiber getarntes Trojanisches Pferd laden. Verwalten von Überwachungs- und Sicherheitsprotokollen. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeSecurityPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Benutzerrecht kann das Sicherheitsprotokoll anzeigen und löschen. Ein Prozessebenentoken ersetzen. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeAssignPrimaryTokenPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Benutzerrecht kann den mit einem gestarteten Unterprozess verbundenen Standardtoken ändern. Wiederherstellen von Dateien und Verzeichnissen. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeRestorePrivilege in den Ereignisdetails. Herunterfahren des Systems. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeShutdownPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Benutzerrecht kann das System herunterfahren, um die Installation eines neuen Gerätetreibers zu initialisieren. übernehmen des Besitzes von Dateien und anderen Objekten. Achten Sie auf Ereignisse mit dem angezeigten Benutzerrecht SeTakeOwnershipPrivilege in den Ereignisdetails. Ein Benutzer mit diesem Benutzerrecht kann auf beliebige Objekte oder Dateien auf dem NTFS-Datenträger zugreifen, indem er deren Besitz übernimmt. Anmerkung: Diese Überwachungsereignisse zeigen nur, dass das Benutzerrecht einem bestimmten Sicherheitsprincipal zugewiesen wurde. Sie geben keinen Aufschluss darüber, ob der Sicherheitsprincipal mithilfe des jeweiligen Benutzerrechtes eine Aufgabe ausgeführt hat. Mithilfe der Überwachungsereignisse kann ermittelt werden, wann die Richtlinien für die Benutzerrechte geändert wurden. Anmerkung: Weitere Informationen zur Verwendung von Benutzerrechten finden Sie im englischsprachigen Buch Writing Secure Code von Michael Howard und David LeBlanc (Microsoft Press, ISBN: 0-7356-1588-8). Schützen von EreignisprotokollenUm Ereignisprotokolleinträge für zukünftige Referenzzwecke beizubehalten, sollten Sie unbedingt einige Schritte durchführen, um die Sicherheit der Ereignisprotokolle zu gewährleisten. Diese Schritte sollten Folgendes beinhalten: Definieren Sie für die Speicherung, das überschreiben und die Wartung sämtlicher Ereignisprotokolle eine Richtlinie. Diese Richtlinie sollte alle erforderlichen Ereignisprotokolleinstellungen definieren, und sie sollte durch die Gruppenrichtlinie erzwungen werden. Stellen Sie sicher, dass die Richtlinie auch die Behandlung von vollständigen Ereignisprotokollen und insbesondere des Sicherheitsprotokolls enthält. Ein vollständiges Sicherheitsprotokoll sollte das Herunterfahren des Servers erfordern. Für einige Umgebungen mag sich diese Praxis als hinderlich erweisen, aber sie sollte doch in Betracht gezogen werden. Verhindern Sie Gastzugriffe auf die Ereignisprotokolle, indem Sie die Sicherheitsrichtlinieneinstellungen aktivieren, so dass lokale Gäste am Zugriff auf System, Anwendungen und Sicherheitsprotokolle gehindert werden. Stellen Sie sicher, dass für Systemereignisse sowohl Erfolgs- als auch FehlerÜberwachung erfolgt. So können Sie ermitteln, ob Versuche unternommen wurden, den Inhalt des Sicherheitsprotokolls zu löschen.